应用介绍

同类应用

下载地址

应用介绍

新的变种病毒Petya勒索病毒来势汹汹,虽然当前已经显示病毒作者的勒索邮箱已经被封,但是我们还要做好预防措施,这款金山毒霸Petya勒索病毒文件恢复专用工具帮您恢复被病毒感染的文件,欢迎有需要的用户下载使用。

金山毒霸说明:

金山毒霸安全实验室分析后认为,Petya敲诈者病毒和WannaCry勒索病毒类似,都利用Windows SMB高危漏洞传播。但中国用户勿须为此恐慌,病毒传播利用的漏洞已可修补,相关专业杀毒软件也能拦截查杀Petya敲诈者病毒。

Petya勒索病毒最新消息:

病毒作者的勒索邮箱已经被封。对此,郑文彬表示,如果电脑装有专业安全软件,则可以放心开机联网,可以全面防御勒索病毒变种;如果电脑“裸奔”,建议用户先断网再开机,通过U盘使用免疫工具,进行免疫后可以确保不会被病毒感染。

病毒介绍:

6月27日,新一轮超强电脑病毒Petya正在囊括俄罗斯、英国、乌克兰等在内的欧洲多个国家迅速蔓延。甚至导致切尔诺贝利核电站因使用微软系统的传感器关闭,被迫人工检测辐射水平。这轮病毒足以与5月席卷全球的WannaCry勒索病毒的攻击性相提并论。

有国外安全研究人员认为,Petya勒索病毒变种会通过邮箱附件传播,利用携带漏洞的DOC文档进行攻击。

中毒后,病毒会修改系统的MBR引导扇区,当电脑重启时,病毒代码会在Windows操作系统之前接管电脑,执行加密等恶意操作。

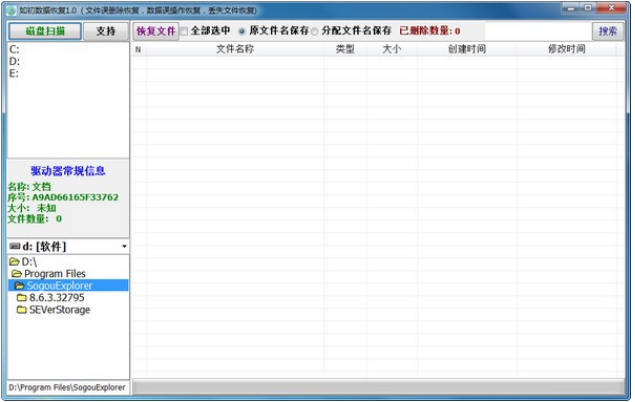

电脑重启后,会显示一个伪装的界面,此界面实际上是病毒显示的,界面上假称正在进行磁盘扫描,实际上正在对磁盘数据进行加密操作。

当加密完成后,病毒要求受害者支付价值300美元的比特币之后,才会回复解密密钥。

传播渠道分析可能传播渠道-邮箱传播

根据乌克兰CERT官方消息,邮件附件被认为该次病毒攻击的传播源头,邮箱附件是一个DOC文档,文档通过漏洞CVE-2017-0199来触发攻击,电脑管家也溯源到了国内类似邮件攻击最早发生在6月27日早上。在实际测试过程中,并没有完整重现整个攻击过程。

可能传播渠道-MeDoc

很多安全研究机构认为,这次Petya的攻击源是由于MeDoc软件的更新服务被劫持导致。

当前,已确认有国内企业感染此病毒。同时,腾讯电脑管家溯源追踪到中国区最早攻击发生在6月27日早上,通过邮箱附件传播,根据乌克兰CERT官方消息,邮件附件被确认为该次病毒攻击的传播源头。

腾讯电脑管家特此提醒广大用户,一定提高警惕,及时更新最新的Windows系统补丁,且不要轻易点击不明附件,尤其是rtf、doc等格式。