应用介绍

公司里电脑多了,局域网大了经常会有电脑中毒而后在网络上发arp攻击包,导致很多电脑经常掉线被攻击,但是如果您想找出局域网中的arp发包机器显然很难找,因为电脑实在太多了。

内网有电脑中了ARP病毒,但是网络拓扑比较复杂、电脑数量较多,排查起来很困难。有什么方法可以找出ARP攻击源?

今天发布的这个《局域网arp检测、arp攻击检测器》这款arp检测软件可以帮您找出攻击的源头,找出局域网中的arp发包电脑。

找出ARP攻击源头、找出中毒的ARP电脑的方法:

ARP攻击,通过伪造网关实现拦截任何通过自身的数据包,从而造成整个局域网通信的混乱及数据的丢失,严重时会造成整个局域网上网的瘫痪。因此需要快速找出锁定发起ARP攻击的源头,将其进行杀毒处理。

1、使用Sniffer抓包。在网络内任何一台主机上运行抓包软件,捕获所有到达本机的数据包。如果发现有某个IP陆续发送请求包,那么这个时候这个时候这台电脑一般就是病毒源。

原理:不论何种ARP病毒变种,行为方式有两种,一是欺骗网关,二是欺骗网内的所有主机。最后的结果是,在网关的ARP缓存表中,网内所有活动主机的MAC地址均为中毒主机的MAC地址;网内所有主机的ARP缓存表中,网关的MAC地址也成为中毒主机的MAC地址。前者确保了从网关到网内主机的数据包被发到中毒主机,后者相反,使得主机发往网关的数据包均发送到中毒主机。

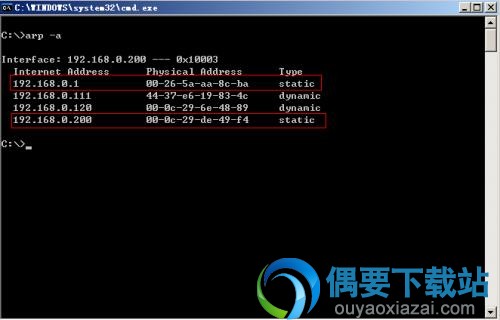

2、使用arp -a命令。任何选两台不能上网的主机,在DOS命令窗口下运行arp -a命令。例如在结果中,两台电脑除了网关的IP,MAC地址对应项,都包含了192.168.0.186的这个IP,则可以断定192.168.0.186这台主机就是病毒源。

原理:一般情况下,网内的主机只与网关通信。正常情况下,一台主机的ARP缓存中应该唯有网关的MAC地址。如果有其他主机的MAC地址,说明本地主机与这台主机最后有过数据通信发生。如果某台主机(例如上面的192.168.0.186)既不是网关也不是服务器,但与网内的其他主机都有通信活动,且这个时候又是ARP病毒发作时候,那么这个时候这个时候,病毒源也就是它了。

3、使用tracert命令。在任何一台受影响的主机上,在DOS命令窗口下运行如下命令:tracert 61.135.179.148。 假定设置的缺省网关为10.8.6.1,在跟踪一个外网地址时,第一跳却是10.8.6.186,那么这个时候这个时候,10.8.6.186就是病毒源。

原理:中毒主机在受影响主机与网关之间,扮演了中间人的角色。所有本应该到达网关的数据包,由于错误的MAC地址,均被发到了中毒主机。这个时候,中毒主机越俎代庖,起了缺省网关的作用。

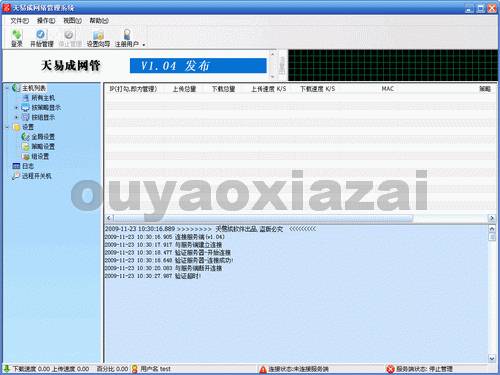

arp攻击检测器使用方法:

1、解压后直接运行局域网arp检测软件,选择您的网卡。

2、填写IP段,设置网关例如192.168.1.1,在下拉菜单中选择就OK了。

3、设置检测范围,例如192.168.1到192.168.1.255搜索就行了!